Преимущества сервиса

Круглосуточный мониторинг

Обнаружение киберугроз 24/7

Снижение нагрузки на штатную команду ИБ-специалистов

Передача мониторинга и реагирования на угрозы выделенной команде экспертов

Сокращение затрат

Доступ к готовым инструментам мониторинга, лучшим практикам и отработанным методам реагирования без необходимости развертывания дополнительных систем

Индивидуальный подход

К обработке событий, мониторинг и подключение нетиповых источников

Сценарии использования

Для компаний без собственного SOC

Полный цикл мониторинга и реагирования с построением процесса управления инцидентами ИБ под ключ

Для выполнения требований регуляторов

Обеспечение соответствия стандартам ИБ, включая подключение в ГосСОПКА, взаимодействие с НКЦКИ и ФинЦЕРТ, выполнение требований 187-ФЗ, 152-ФЗ, Указа Президента №250 и других нормативных актов

Дополнение существующей инфраструктуры с учетом специфики ваших систем, интеграция с решениями класса SIEM, IRP SOAR, TIP, EDR/XDR

Для расследования инцидентов

Помощь в анализе и устранении последствий атак с привлечением экспертов SOC и с использованием профильных инструментов

Функциональные возможности

Инструменты

SIEM-системы

Vulnerability Management

Network Traffic Analysis (NTA)

Sandbox

EDR/XDR

SOAR (Security Orchestration, Automation & Response)

Экспертиза

Purple Team

Compromise Assessment

Digital Forensics

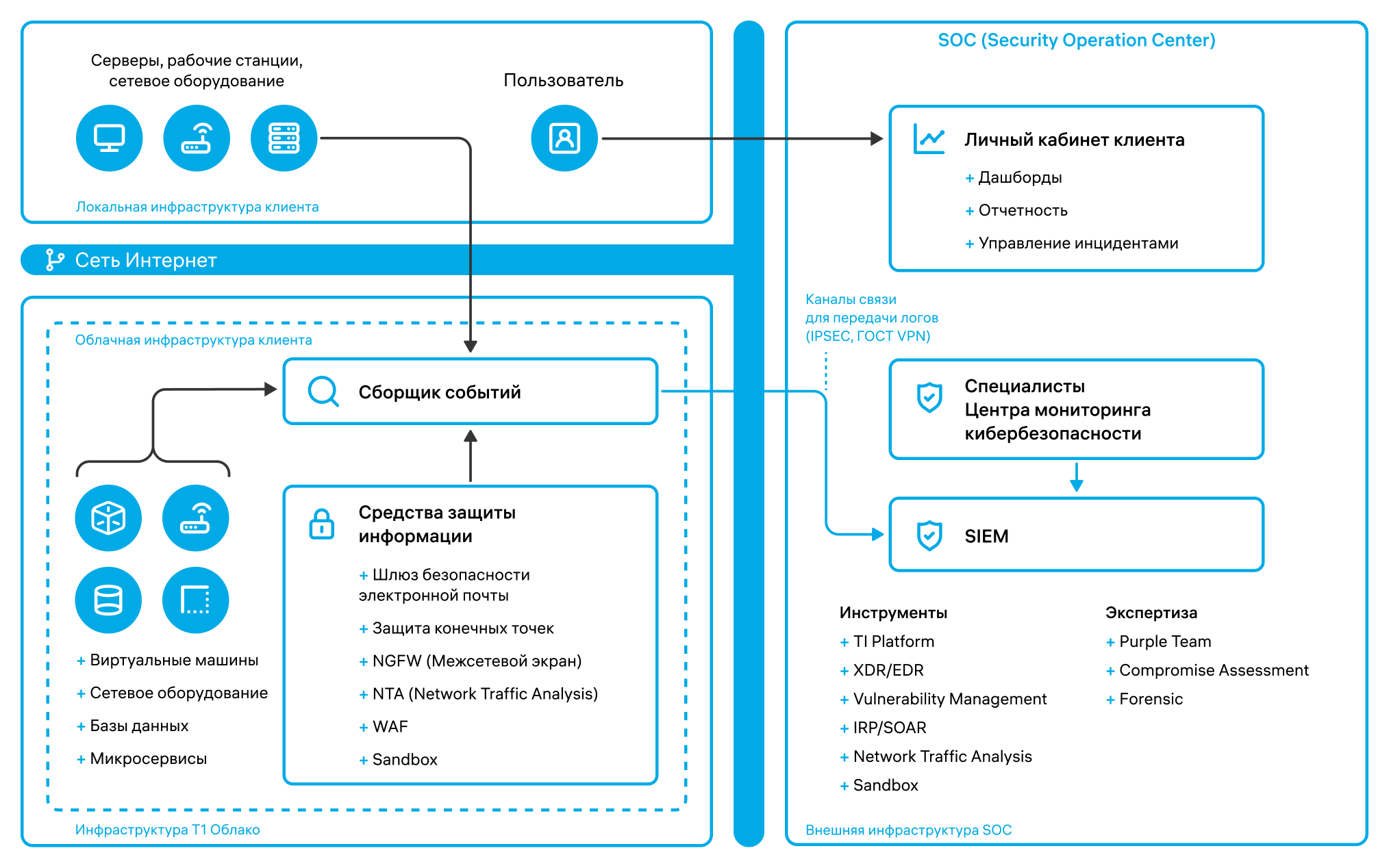

Архитектура работы

Модели реализации

Облачная модель

- SOCaaS (SOC-as-a-Service) – в инфраструктуре/тенанте клиента находятся только сборщики событий

Гибридная модель

- Часть инфраструктуры обработки и корреляции логов событий ИБ может располагаться в тенанте клиента совместно со сборщиками логов

Формирование стоимости

Метрики расчета стоимости услуги

- Величина EPS и виды источников событий

- Выявление целевых атак путем анализа сетевого трафика (установка дополнительных сенсоров)

- Поведенческий анализ файлов

- Контроль рабочих станций и конечных точек инструментами XDR/EDR

- Криминалистические исследования с выявлением следов кибератак

- Консалтинг, экспертиза, анализ эффективности защиты

- Срок хранения событий