Настройка передачи данных через VPN-туннель

VPN Site-to-Site — это технология, которая соединяет через Интернет две локальные сети в единую виртуальную сеть. Сети могут находиться где угодно: в разных компаниях, в разных странах, в облаках разных провайдеров и т.п. Соединение осуществляется через зашифрованный VPN-туннель между VPN-шлюзами в каждой сети. VPN-шлюз на одной стороне VPN-туннеля шифрует и отправляет трафик через Интернет на VPN-шлюз на другой стороне VPN-туннеля. Этот VPN-шлюз расшифровывает и направляет трафик получателям.

Примечание

Если нужно объединить три и более сети в единую виртуальную сеть, то для каждой пары сетей настройте VPN-туннель между VPN-шлюзами.

Пример настройки передачи данных через VPN-туннель

Для примера соединим через VPN-туннель две подсети из разных проектов. С одной стороны VPN-туннеля (Сторона А) используем сеть и подсеть, созданные по умолчанию (сеть default и подсеть default-ru-central1). Для другой стороны VPN-туннеля (Сторона Б) создадим новую подсеть в сети default:

Чтобы настроить безопасную передачу данных через VPN-туннель:

- Подключите сервис Cloud Engine в каждом проекте, подсети которого нужно соединить VPN-туннелем.

- Создайте сети и подсети, которые нужно соединить VPN-туннелем. Подсети на разных сторонах VPN-туннеля не должны пересекаться.

- При необходимости закажите серверы в созданных подсетях.

- Создайте VPN-шлюз на каждой стороне VPN-туннеля.

- Создайте таблицу маршрутизации на каждой стороне VPN-туннеля.

- Создайте VPN-туннель для каждого VPN-шлюза.

Создание сети и подсети

Создайте сети и подсети, которые нужно соединить VPN-туннелем. Подсети должны находиться в разных проектах. Подсети на разных сторонах VPN-туннеля не должны пересекаться.

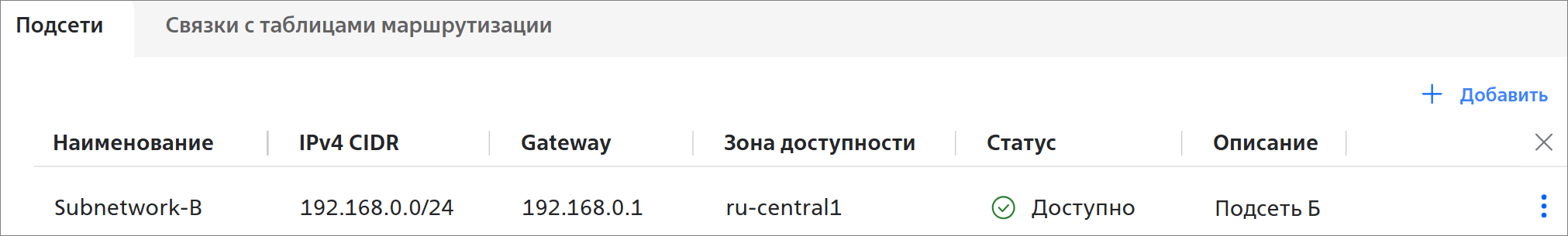

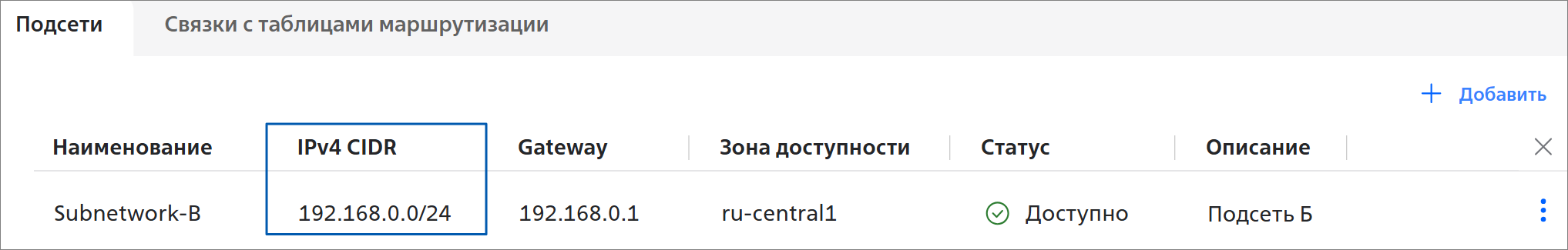

В нашем примере для стороны Б требуется создать подсеть в сети default. Созданная подсеть отобразится на портале со статусом Доступно:

Примечание

На разных сторонах VPN-туннеля можно использовать сеть default и подсети default-ru-central1 (10.128.0.0/24), default-ru-central2 (10.129.0.0/24), default-ru-central3 (10.130.0.0/24), созданные по умолчанию. Но одну подсеть нельзя использовать одновременно на разных сторонах VPN-туннеля. Например, если с одной стороны используется подсеть default-ru-central1, то с другой стороны можно использовать подсети default-ru-central2 и default-ru-central3.

Создание VPN-шлюза

На каждой стороне VPN-туннеля создайте VPN-шлюз.

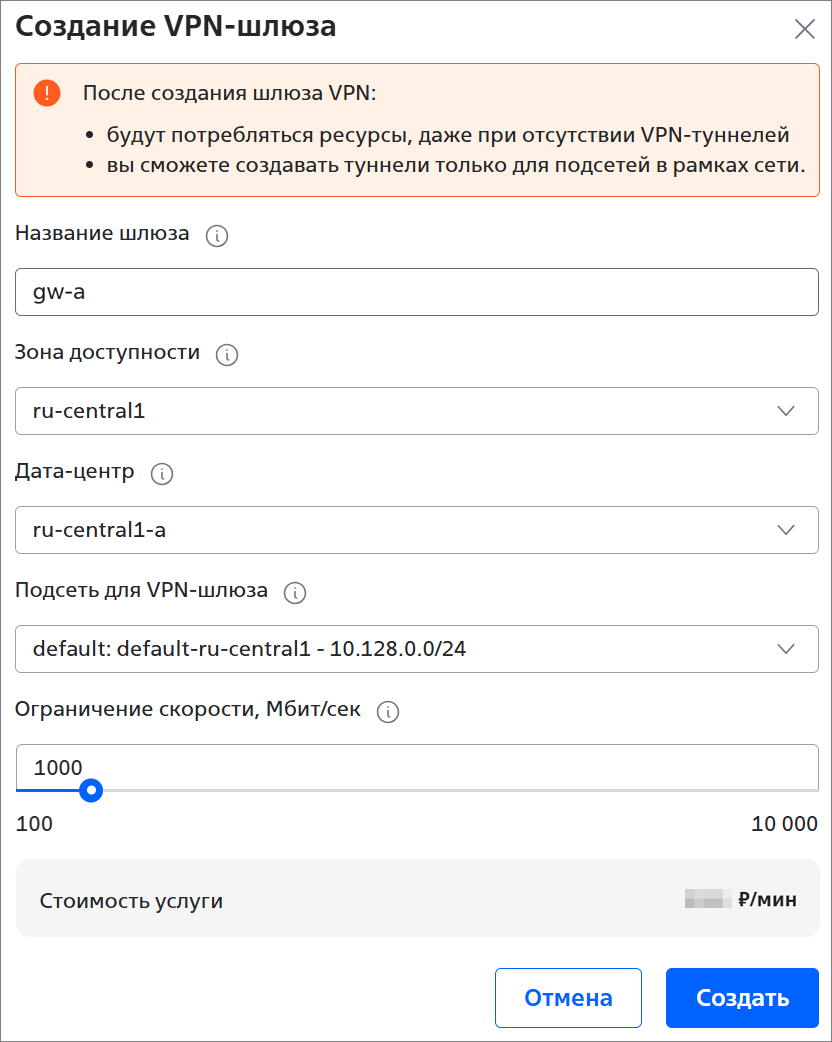

Чтобы создать VPN-шлюз для подсети А:

- Выберите проект, в котором создана подсеть А.

- В главном меню портала перейдите в раздел Ресурсы → Cloud Engine → VPN Site-to-Site.

Нажмите на кнопку Добавить.

Заполните поля:

Название шлюза — имя VPN-шлюза.

- Зона доступности и Дата-центр — зона доступности и ЦОД, в которых создана подсеть А;

- Подсеть для VPN-шлюза — подсеть А, к которой будет подключен VPN-шлюз.

Примечание

Если VPN-шлюз используется для нескольких подсетей, укажите любую из них. Маршрутизация пакетов будет доступна ко всем подсетям, входящим в сеть.

- Ограничение скорости, Мбит/сек — лимит пропускной способности канала. Значение должно быть кратно 100.

- Нажмите на кнопку Создать.

- Аналогично создайте VPN-шлюз для подсети Б.

VPN-шлюз можно перезапустить, удалить, а также изменить ограничение скорости.

Группы безопасности VPN-шлюза

Группа безопасности — правила, контролирующие входящий и исходящий трафик VPN-шлюза.

После создания VPN-шлюза автоматически создаётся группа безопасности sg-<имя VPN-шлюза>-<первые 4 символа идентификатора заказа VPN-шлюза>:

Группа безопасности для VPN-шлюза содержит правила для входящего и исходящего трафика:

Правила группы безопасности VPN-шлюза можно изменять.

Создание таблицы маршрутизации

На каждой стороне VPN-туннеля создайте таблицу маршрутизации и привяжите её к сети.

Чтобы настроить маршрутизацию на стороне А VPN-туннеля:

- Выберите проект, в котором создана подсеть А.

- Создайте таблицу маршрутизации:

- В поле Зона доступности * выберите зону доступности, в которой создана подсеть А.

- В поле Адрес сети * укажите IP-адрес подсети Б (противоположной стороны VPN-туннеля).

- В поле Шлюз * укажите Внутренний IP-адрес VPN-шлюза А.

- Привяжите созданную таблицу маршрутизации к сети А:

- Аналогично создайте таблицу маршрутизации и привяжите её к сети Б.

В результате серверы, входящие в подсеть, которая указана в таблице маршрутизации, получат статический маршрут к этой подсети.

Создание VPN-туннеля

Создайте VPN-туннель для каждого VPN-шлюза.

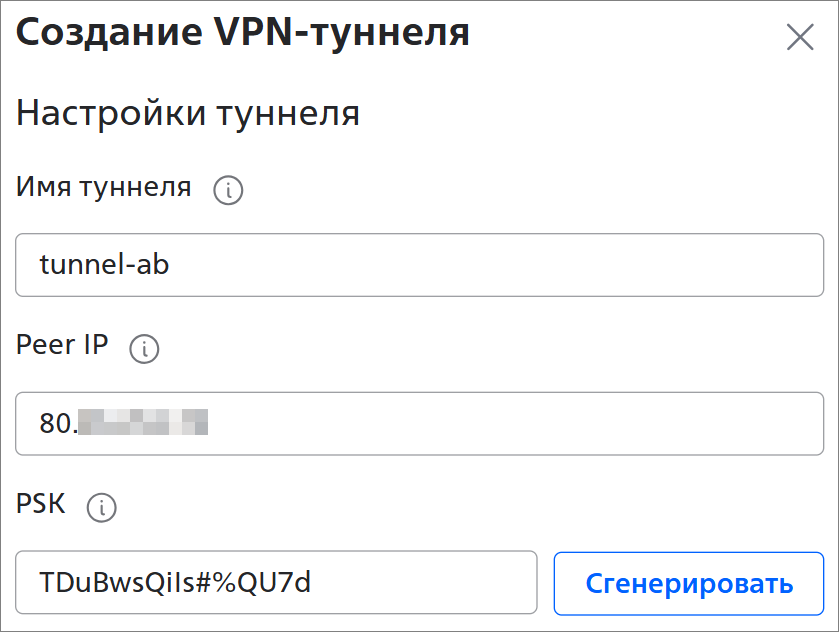

Чтобы создать VPN-туннель для VPN-шлюза А:

- Выберите проект, в котором создан VPN-шлюз А.

- В главном меню портала перейдите в раздел Ресурсы → Cloud Engine → VPN Site-to-Site.

- В строке с VPN-шлюзом А нажмите на кнопку .

- Нажмите на кнопку + Создать туннель.

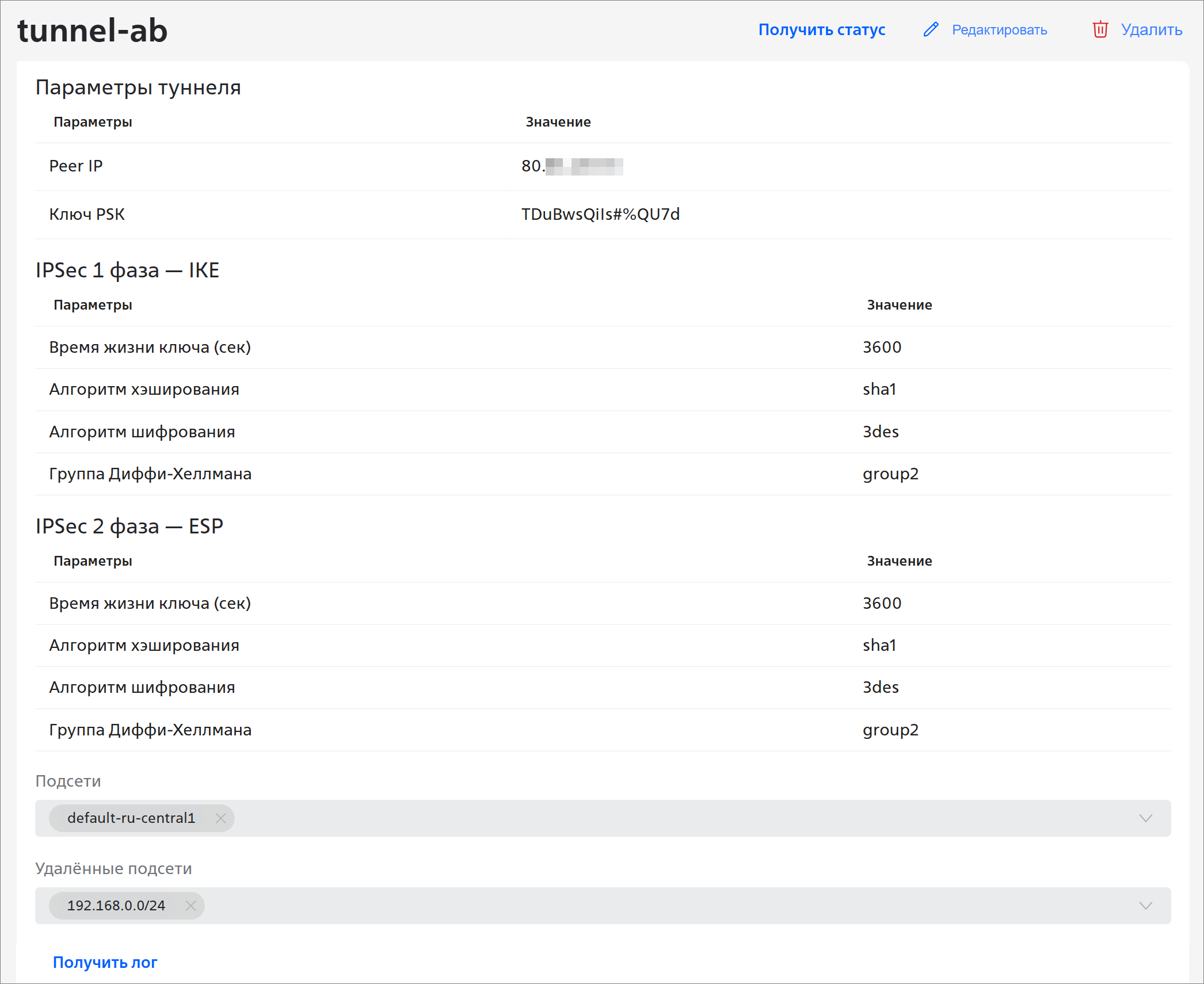

- Заполните поля:

Примечание

При создании VPN-туннеля для обоих VPN-шлюзов укажите одинаковые значения в полях PSK, Время жизни ключа IKE, Алгоритм хэширования, Алгоритм шифрования, Группа Диффи-Хеллмана и Время жизни ключа.

Настройки туннеля:

Имя туннеля — наименование VPN-туннеля.

Peer IP — публичный IP-адрес VPN- шлюза Б. Используется вместе с ключом PSK для идентификации VPN-шлюза Б;

PSK — ключ совместного использования. Используется для шифрования данных перед их отправкой и для расшифровки при их получении. Сгенерируйте ключ по кнопке Сгенерировать.

IPSec 1 фаза — IKE:

- Время жизни ключа IKE (IKE SA) в секундах — время в диапазоне от 1 до 84600 секунд включительно;

- Алгоритм хэширования:

- sha1 — фиксированный размер хэша для любого сообщения равен 160 бит;

- sha256 — фиксированный размер хэша для любого сообщения равен 256 бит;

- Алгоритм шифрования:

- 3des — в качестве алгоритма шифрования используется 168-bit DES-CBC (3DES);

- aes128 — в качестве алгоритма шифрования используется 128-bit AES;

- aes192 — в качестве алгоритма шифрования используется 192-bit AES;

- aes256 — в качестве алгоритма шифрования используется 256-bit AES;

- Группа Диффи-Хеллмана — группа определяет длину ключа, используемого для передачи ключа сеанса:

- group2 — длина ключа 1024 бит;

- group5 — длина ключа 1536 бит;

- group14 — длина ключа 2048 бит.

IPSec 2 фаза — ESP:

- Время жизни ключа — время, в течение которого ключ может использоваться для защиты соединения. Возможное значение — от 1 до 84600 секунд включительно, но не более значения поля Время жизни ключа IKE (IKE SA) в секундах;

- Алгоритм хэширования:

- sha1 — фиксированный размер хэша для любого сообщения равен 160 бит;

- sha256 — фиксированный размер хэша для любого сообщения равен 256 бит;

- Алгоритм шифрования:

- 3des — в качестве алгоритма шифрования используется 168-bit DES-CBC (3DES);

- aes128 — в качестве алгоритма шифрования используется 128-bit AES;

- aes192 — в качестве алгоритма шифрования используется 192-bit AES;

- aes256 — в качестве алгоритма шифрования используется 256-bit AES;

- Группа Диффи-Хеллмана — группа определяет длину ключа, используемого для передачи ключа сеанса:

- group2 — длина ключа 1024 бита;

- group5 — длина ключа 1536 бит;

- group14 — длина ключа 2048 бит;

- Без ограничений — длина ключа неограничена.

Настройки туннеля:

- Подсети — подсеть А, к которой подключен VPN-шлюз А;

- Адрес подсети — адрес подсети Б.

Если в сети Б несколько подсетей, нажмите на кнопку + Добавить подсеть и укажите адрес ещё одной подсети. Таким образом, все подсети Б будут связаны с подсетью А.

6. Нажмите на кнопку Создать.

7. Аналогично создайте VPN-туннель для VPN- шлюза Б.

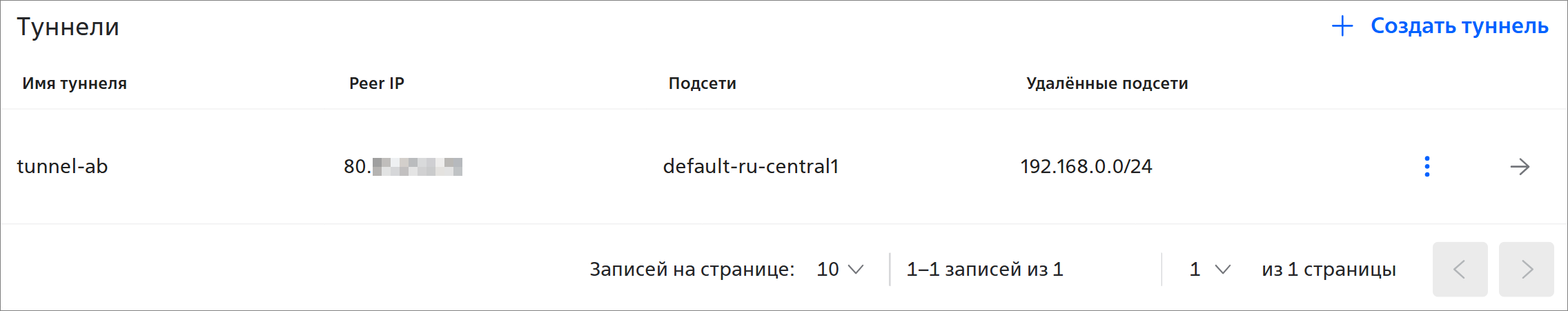

Созданный VPN-туннель отобразится на портале:Важно

Перед использованием VPN-туннеля убедитесь, что:

- статус VPN-туннеля — ESTABLISHED;

- между серверами в подсетях А и Б выполняется команда ping.

Созданный VPN-туннель можно перезапустить, изменить, удалить, а также посмотреть его статус и лог-файл.

Полезные ссылки